Catálogo de Sesiones individuales temáticas

Descripción sucinta de los posibles contenidos tratados en cada uno de los bloques temáticos ofertados.

Duración aproximada de cada sesión: 60 – 90 minutos.

SESIONES PARA EMPLEADOS Y DIRECTIVOS

Sesión temática I

The rise of cyberware y el futuro

Sesión que cubre sucintamente, además de las principales ciber-amenazas, el ciber-espionaje y otros delitos cibernéticos. Y cómo la evolución de la tecnología impacta en nuestra vida cotidiana en términos de ciberseguridad. Se tocarán temas tan apasionantes como:

- Wannacry — un antes y un después en el entorno de la ciberseguridad

- Principales magnitudes del mundo ciber. Grandes ciberataques globales de los últimos años

- Mafias, Gobiernos y estados. Las nuevas “guerras”

- El cambio de paradigma: el poder de las empresas. La desinformación.

- The Dark Web y los mercados negros

- Principales ataques: DDoS y el fraude del CEO. ¡Otros ataques que ni te imaginas!

- Evolución de la tecnología, su impacto en un futuro y ciberseguridad

- Criptomonedas; drones; chips prodigiosos; impresión 3D; telequinesia; robots; casos curiosos de Inteligencia Artificial…

- ¿Qué otras sorpresas nos deparará el futuro?

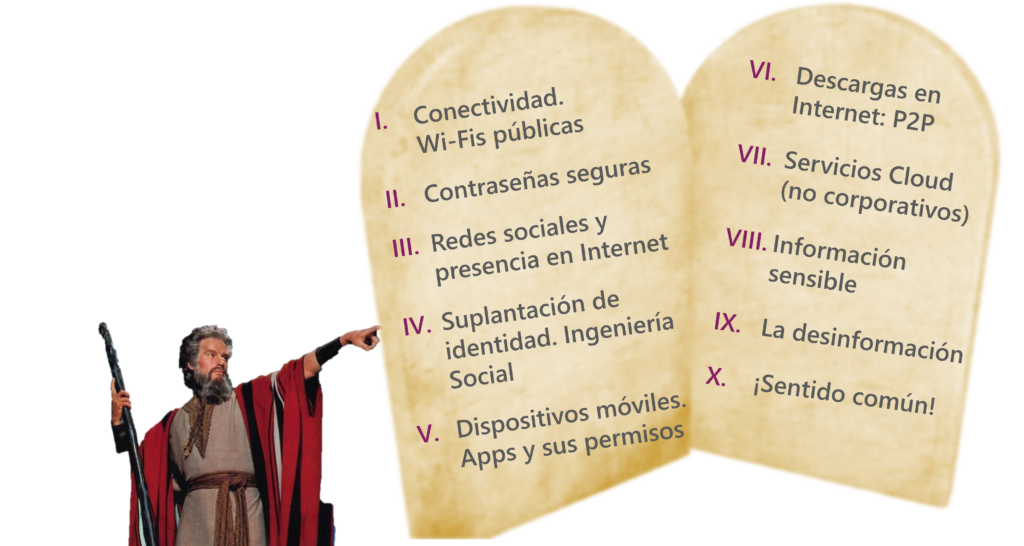

Sesión temática II

Decálogo de recomendaciones y buenas prácticas

Itinerario que cubre el decálogo de las mejores recomendaciones y las buenas prácticas más extendidas en materia de ciberseguridad. Entre otras:

- Conectividad. Wi-Fis públicas. Acceso desde casa. VPN

- Contraseñas seguras y robustas. MFA.

- Redes sociales y presencia en Internet. Consecuencias de nuestros actos.

- Suplantación de identidad. Ingeniería Social.

- Dispositivos móviles. Apps y permisos.

- Descargas en Internet/P2P/Jailbreak

- Servicios Cloud

- Información sensible y cifrado

- La desinformación. Fake news. Conspiraciones e inherencias

- ¡Sentido común!

Conclusiones finales

Sesión temática III

Suplantación de identidad

Importancia y peligros de la suplantación de identidad como uno de los riesgos digitales más frecuentes que afecta tanto a personas como a organizaciones.

- Ingeniería social. En qué consiste.

- Por qué son tan exitosos los ataques de ingeniería social.

- Manipulación y “Brain Hacking”

- Tipos de ingeniería social (hunting y farming). Fases.

- Diferentes técnicas de ingeniería social

- Ataque por correo electrónico: “phishing”. Ejemplos prácticos

- Ataque por mensajes de texto (SMS y otros): “smishing”

- Ataque por voz (teléfono): “vishing”

- Ataques a través de QRs: “qrishing”

- Ataques a través de hardware: “baiting”

- Clonación de tarjetas: “SIM swapping”

- Otros posibles ataques: cara a cara, “shoulder surfing”; “eavesdropping”; “dumpster diving”, “whailing”, «fraude del CEO…

- Cómo protegerse: ¡Sentido común!

- Conclusiones

SESIONES PARA MENORES y FAMILIAS

Sesión para los más peques

De 5 a 8 años

Trabajamos con los más pequeños sobre qué precauciones deben tomar a la hora de visualizar contenidos en la Red. Fomentamos el uso de Internet bajo la supervisión de un adulto de confianza y les enseñamos cuales son las aplicaciones aptas para su edad. Y también cómo distribuir mejor su tiempo con las nuevas tecnologías.

- Cuánto sabemos y cómo usamos Internet

- ¡No todo en Internet es bueno! Contenidos positivos y adecuados

- Privacidad y relaciones en línea: con quién podemos contactar en Internet

- Tiempo conectados: normas

- Contraseñas y apps seguras

- Qué hacer si tenemos dudas

Sesión para menores

De 9 a 13 años

Esta sesión les ayuda a conocer los riesgos que existen en Internet y, sobre todo, enseñarles a prevenirlos. Especial foco en los contenidos inapropiados. También se les remarca lo importante que es aprender a valorar la privacidad en la Red y a respetar a todos los demás que están detrás de una pantalla.

Se tratan temáticas como el ciberacoso escolar y el NO a la violencia aparte de enseñarles el uso correcto de los videojuegos y sus riesgos asociados.

- Uso y tiempo que pasan en Internet: sus primeros contactos en las redes

- Peligros y amenazas a las que están expuestos

- Saber actuar ante estos riesgos

- Cómo comunicarse bien en redes

- Cómo decir NO a la violencia y al ciberbullying

- Juegos y otros consejos

Sesión para adolescentes

De más de 14 años

Edad a la que empiezan a interactuar con las redes sociales, la charla se enfoca en enseñar su utilización de una manera segura y responsable. Conceptos como el grooming, el sexting, el ciberacoso o el ciber-control son conceptos con los que han de familiarizarse, así como, conocer las precauciones que deben tomar.

- Uso saludable y tiempo en Internet

- Contenidos potencialmente peligrosos

- Los retos virales y sus riesgos

- Privacidad en línea

- Identidad digital positiva

- Convivir en la red: netiqueta

- No a la violencia y al ciberbullying

- Sexting y Grooming

- Configura tu seguridad

- Cómo protegerse en la red y otros consejos

Sesión temática para familias

Padres y mentores con niños en edad escolar

Las familias son la mejor herramienta para acompañar a los menores durante su aprendizaje en el uso seguro y responsable de Internet. Por eso debemos ser conscientes de los peligros que existen y como tratar con los menores las distintas problemáticas que pueden surgir y sus soluciones.

- Internet y tecnología en nuestras familias: algunas estadísticas escalofriantes

- La ciberseguridad en nuestra vida personal y familiar

- Nativos digitales; ¿sabemos educar en este “nuevo” universo digital?

- El mundo infantil… ¿está seguro? Los peligros de los juguetes conectados a internet

- Los riesgos ocultos de las redes sociales. Sexting y grooming

- Ciberacoso y Ciberbullying

- Tik Tok y sus challenges

- Los juegos y sus peligros. Adicciones excesivas.

- NETiqueta: comportamiento en la red

- Privacidad e identidad digital

- Importancia de concienciar desde pequeños: dónde informarse